CobaltStrike样本分析

样本基础信息

样本名称:s_*.sample.exe

样本类型:CobaltStrike

样本大小:._* MB

样本哈希: 0BB_4B_405BA10D*FD13

编写语言:delphi

分析过程

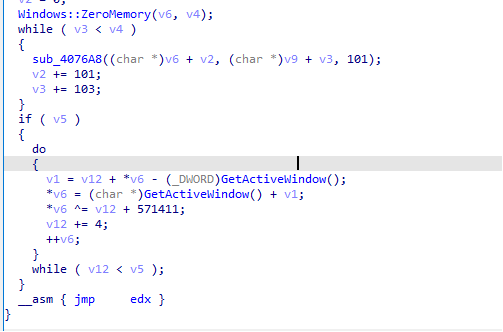

样本通过sub_50369C函数在内存中解压出一个PE结构

该段PE结构主要负责在样本自身中进一步解压执行CobaltStrike Shellcode。

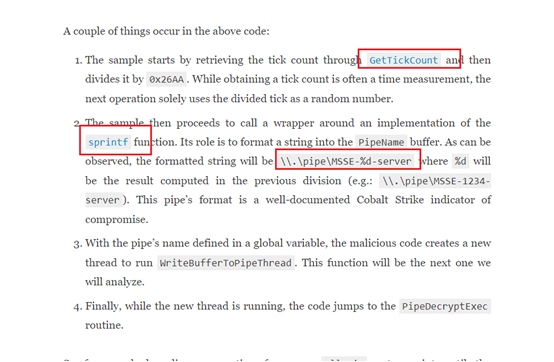

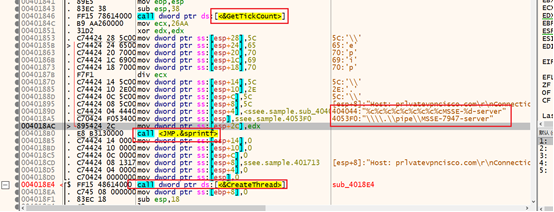

在NVISO Labs中的一篇文章标注出了CobaltStrike样本的特征。

并且从该样本中也可以找出相同的特征位置,从此可以确定该样本为CobaltStrike样本。

PE解压出的Shellcode主要负责动态获取函数地址和下载远程服务器中的恶意文件。

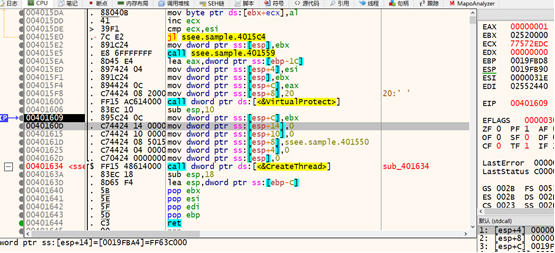

从下图中函数为样本解压完CobaltStrike Shellcode后通过线程方式执行CobaltStrike Shellcode。

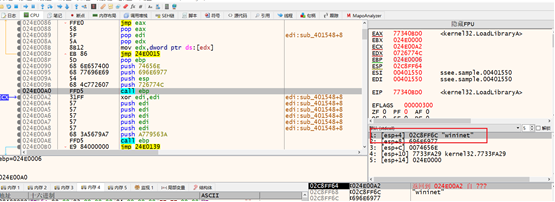

载入通讯动态链接库

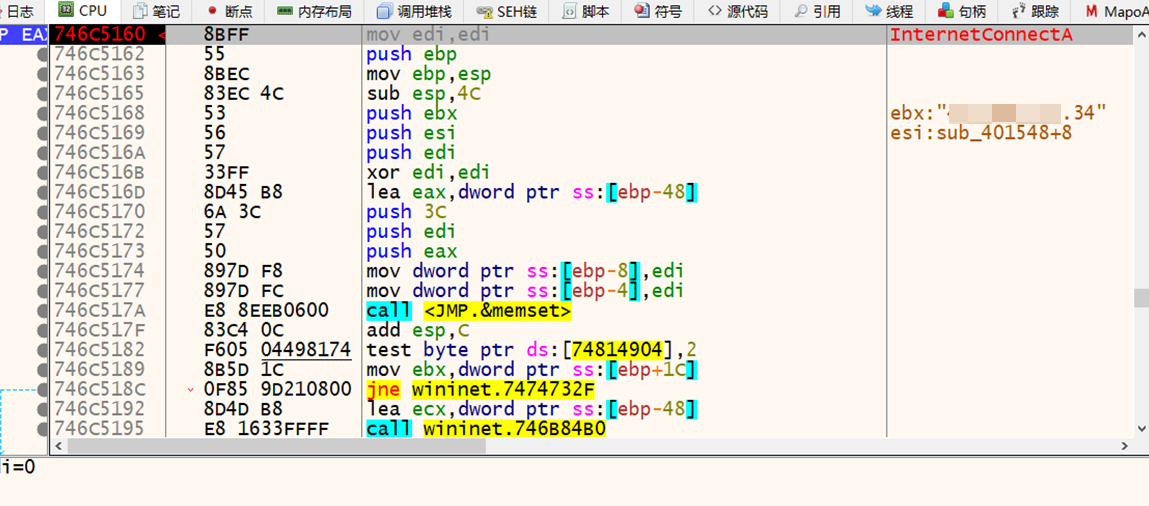

与CS服务器建立连接

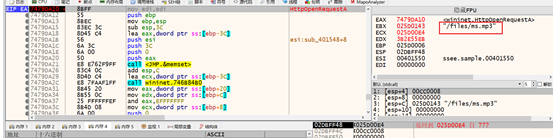

下载文件ms.mp3

文件地址:http://.*.169[.]34/files/ms.mp3

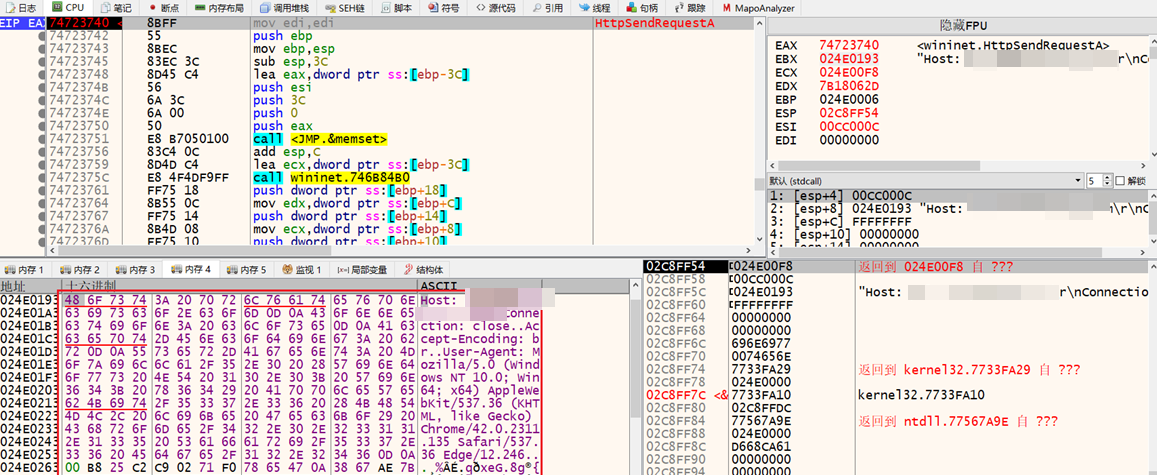

请求头:

Host: pr_\*_\*sco.com

Connection: close

Accept-Encoding: br

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/42.0.2311.135 Safari/537.36 Edge/12.246

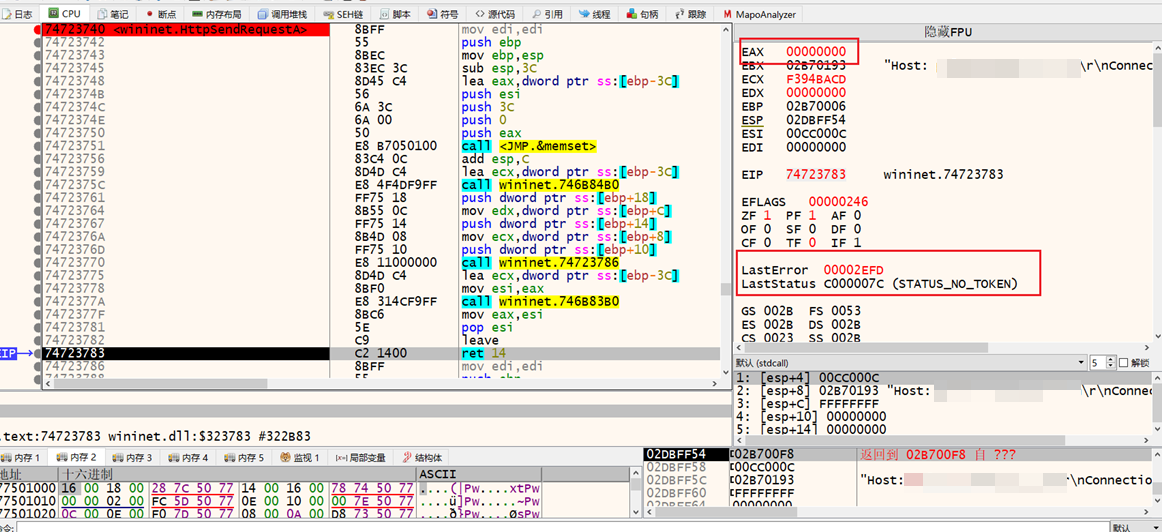

由于当前CS服务器已经关闭,所以HttpSendRequestA无法完成请求,返回请求失败错误码,致使无法完成进一步分析。

Comments